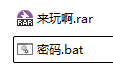

重命名扩展名为zip并解压后得到两个文件

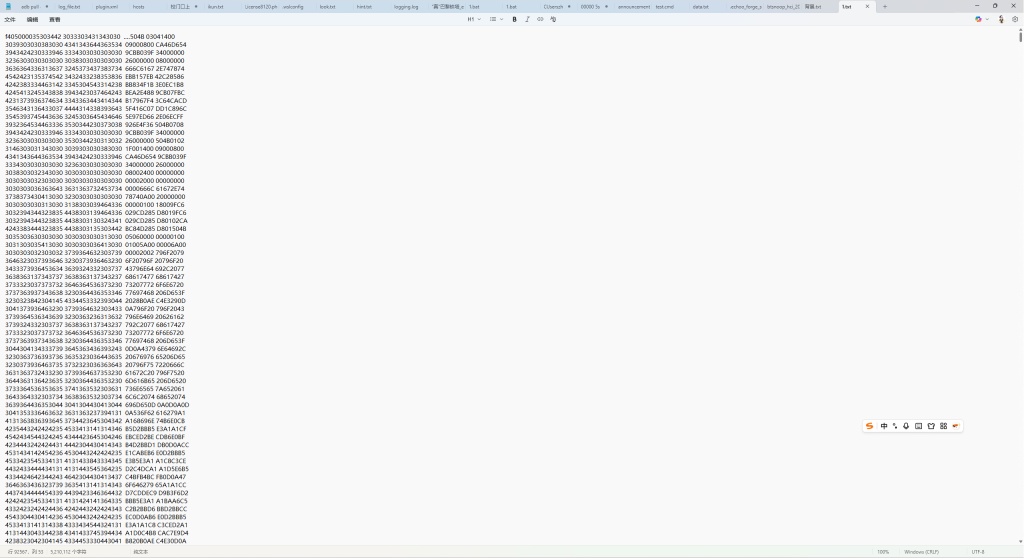

其中密码内容如下:

slidetoshutdown

一大段回车

//被骗了吧!事情变得有趣了起来嘿嘿

使用文字隐藏加密/解密 – 蜻蜓在线工具对最后一段//被骗了吧!事情变得有趣了起来嘿嘿进行解密得到babalelilababala

使用密码解压压缩包后得到

其中exe双击执行后电脑直接关机

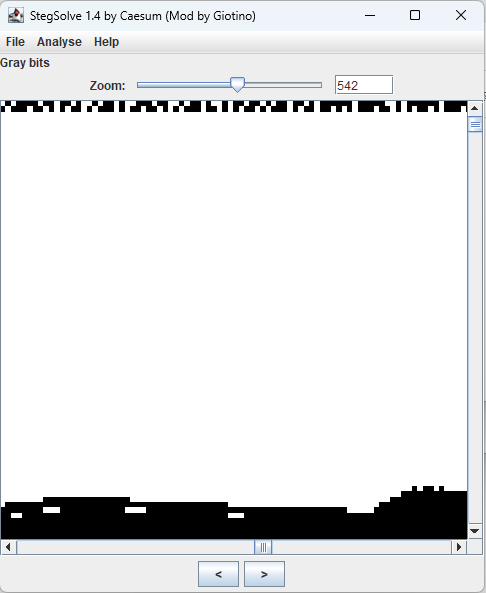

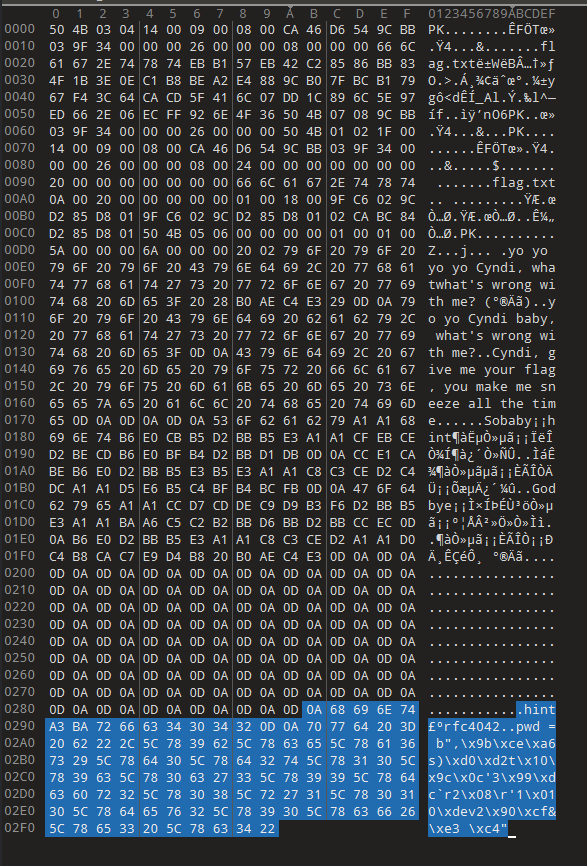

通过文件描述解压压缩包玩差不多就行啦.rar得到女王威力很强奥.jpg

使用命令

steghide extract -sf 女王威力很强奥.jpg -p 160

tips:这里使用steghide完成数据提取是学长告知的,具体怎么分析出来的我似乎也不是很清楚

steghide只能在linux中使用,使用apt install steghide安装

得出flag,其中160为威力40*6/1.5的计算结果

得到最终flag:flag{713a1e97b33356441e68d6c5ef36b385}